GMOデジロック(旧デジロック)が運営する共有レンタルサーバー「VALUE SERVER」が、クラッキングされ、

Indexページ改ざんという被害が発生しています。

改ざんが確認されているのは「s1.valueserver.jp」(IP: 157.7.184.16)サーバーです。

発生日時は2014/1/19 16:40で、1/20 2時~3時頃まで改ざんされたページが表示される状況でした。

また、復旧後も対策漏れがあり、1/20 17時~18時に再び改ざんされてしまいました。

現状につきましては、公式の障害情報ページにて発表があります。

現時点では、悪意のあるページに改ざんされたり、リダイレクトされるようなことは確認されていません。

改ざん内容ですが、ユーザーフォーラム「s1.valueserver.jpへのクラッキングについて」によると、

(訂正:「index.*」でなく、)「index」をファイル名に含むファイルが書き換えられ、「index.html」「index.htm」「index.php」「id.htm」「in.php」が設置される。

DBについては影響はないとのこと。

Tomさんの報告によれば

「index.html」「index.htm」「index.php」「id.htm」の内容は同じとのことです。

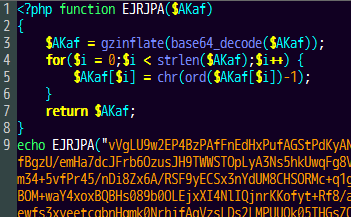

で、「in.php」なのですが、クラッカーが設置したPHPバックドアのようです。よくある感じで難読化されています。

大まかな動作は以下のようでした。

- 通常アクセスでは何もしない。

- ある特定のパラメータで以下の動作をする。

- ファイルアップロードするフォームを表示。ファイルアップロードを行う。

- index.htm、ganteng.htmに「0wnded by Gantengers Crew」の改ざんページを書き込む

「hxxp://scripts.file-ip.org/shell/wso.txt」をダウンロードし、ina.phpに書き込む。 - .htaccessに「deny from all」を書き込む

「hxxp://scripts.file-ip.org/shell/wso.txt」ですが、私が確認した時点では、301リダイレクトで「http://www.intuit.com」に飛ばされます。アメリカのソフトウェア会社のようです。

VALUE SERVERに限らず、同一犯による改ざんがある現状を考えると、ソースコードを公開するのはまずそうなので止めておきます。

しかしながら、一体どのような攻撃なんでしょうねぇ。

上記のファイルはroot権限で置かれていたようです。まずいですねぇ。

以下、時系列にまとめています。

1回目の改ざん

「Hacked by Jacko Nexus」

「Greetz: Magelang6etar - Jagad Dot Id - De4dly_PoiSon - 0zie - Index Php - CoupDeGrace」とのことです。

この方はいろんなサイトで悪さをしているようですね。(zone-h.orgによるアーカイブ)

以下に一応ソースコードを貼っておきます。

このページ自体は悪意のある動作をするものではなく、改ざんしたことを示すだけのものです。

読み込まれている「TipingText.js」はテキストをタイピングしている風に表示させるもので、特に怪しい挙動をするものではありません。

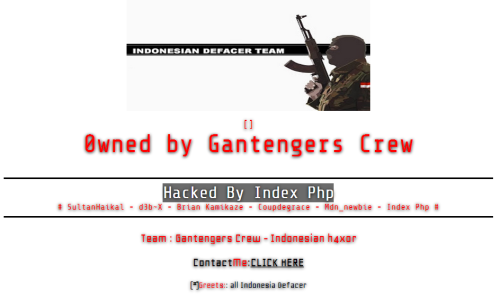

2回目の改ざん

1/19 22:00が過ぎたくらいに再び改ざんされたようです。

今度は「0wnded by Gantengers Crew」「Hacked By Index Php」とのことです。(zone-h.orgのアーカイブ)

こちらもあちこちで暴れているクラッカーのようです。

ソースコードは以下のようになります。(整形済み)

こちらも同様に特に悪意のある動作をするようなページでは無いと思います。

swfが埋め込まれていますが、これは恐らくmp3をロードして再生するだけのものだと思います。(VirusTotal)

ただ改ざんを知らずに訪れた場合、ビックリするでしょうね。

公式対応、復旧作業

1/20深夜~早朝にかけてアクセスできなくなり、作業中と思われます。

障害情報(www.s1.valueserver.jp)にて随時、作業状況が報告されています。

15:10の報告によると、全ユーザーが改ざんされたわけではないようです。

改ざんファイルの削除は行うが、復旧は各自ユーザーで行う必要があるとのこと。

発生していないお客様に関しましては、通常のご利用を再開していただいて結構でございます。

って言われてもねぇ。

3回目の改ざん(公式対応後)

1/20 17:15頃確認したところ、再び改ざんが発生しているようです。(魚拓)

表示されるページは2回目と同様です。

きちんと脆弱性を修正できていないか、バックドアがあるか、新たな穴を探られたのでしょう。

17:30頃、403が返ってくるようになりました。

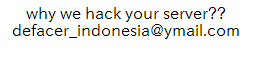

4回目の改ざん(公式対応後)

1/20 18:00、アクセス出来るようになりましたが、現れたページは・・・

魚拓: http://megalodon.jp/2014-0120-1805-45/s1.valueserver.jp/

「why we hack your server??」と来ましたよ。もう完全に遊ばれてますねw

18:27現在、403が返る。

19:30現在、復旧確認。

ユーザーフォーラムからスタッフ◆OKSXpIjDx1kさんの書き込みより抜粋。

投稿日 : 2014/01/20(Mon) 20:21

初回対策時での見落しで、

あるユーザー様内に管理者に昇格する不正なプログラムが残っておりました。

システム領域はチェックをかけておりましたが、ユーザー様領域を個別チェックをしている最中に、悪用された状況となっております。原因を特定し、対策を実施いたしました。

投稿日 : 2014/01/20(Mon) 20:42

昨日はシステムの脆弱性を突いたもので、設定関係なく昇格出来てしまう状態を弊社でも確認しておりました。

ご指摘の部分について、まさにその通りでございまして、元々特定のユーザーしか昇格できないのですが、

その初回時に特定の管理ユーザー以外昇格できないようにする設定ファイルに、とあるユーザー様が追加され、そのユーザー様領域内での不正なプログラムがおかれておりました。

ということだそうです。

あ~、要はマルウェア置かれてroot権限取得されちゃったってこと?ん、でも最初の突破口は?

とりあえずこれで一段落かな?対応に追われた皆さん、お疲れ様です。

原因・影響範囲・対策

障害情報(www.s1.valueserver.jp)にて新たな情報です。引用します。

[2014/01/20 21:30]

原因

・あるユーザーにて、WordPressの脆弱性をつき、不正なプログラムが設置された

・そのプログラムからシステムの脆弱性つかれ、インデックスページを書き換えるプログラムを実行された

・インデックスページを設置されているサイトにおいて、id.htm、in.php、index.php、index.htm、index.html の内容が変わり、動作しなくなった影響範囲

・130名弱のお客様で書き換えによりサイトの閲覧に影響が出た対策

・システムでの対策は20日午前2時に実施

・不正なプログラムについて、全ユーザー内の領域にて、チェック中

うあー、WordPressからだったのかい。確かに穴は多いからね。去年も流行ったし。

ユーザーはWordPress最新版へのアップデート、またプラグインやテーマにも十分注意しましょう。

(今のところ、原因の脆弱性がWordPress本体なのか、プラグイン、テーマなのか明確にされていません。)

やっぱ、あのlolipopの時を思い出しますね。

今回の"システムの脆弱性"とは何なのか分かりませんが、適切な対策が取られていれば、サーバー丸ごと改ざんされる事態は防げたのではないでしょうかねぇ。

直接関係ないけれど、Pastebinでこんなの見つけた。ちょっと面白いかも。

今回の件に言及されている皆様

技術のタマゴ: Hacked by Jacko Nexus と 0wnded by Gantengers Crew への対処法【VALUE-SERVER】

以下は、s1サーバー上で運用されています。

KUMALOG: s1.valueserver.jpがクラッキングされファイルが改竄された件について(二度目の改竄あり)

Big Bang: クラッキング(ハッキング)被害を受けたサイト管理者がとるべき2つの重要な対策

某氏の猫空: 【暫定】バリューサーバーs1.valueserver.jpへの改ざんを復旧する方法 【2014/01/19発生】

ニュースサイト

Scan NetSecurity: GMO子会社のレンタルサーバがハッキングで改ざん、複数サイトに影響(GMOデジロック)

Security Next: GMOデジロックの「バリューサーバー」で改ざん - ユーザー設置のCMSを悪用

私も以前に同社運営のXREAやCORESERVERを利用していましたので、頑張って欲しいですね。